色温是热力学从另一个角度对光源进行标注分类,是为光源而设的。我们这里不去考查,为什么用色温来对光源进行分类。我们要弄清楚的是色温反映光源的什么特征。

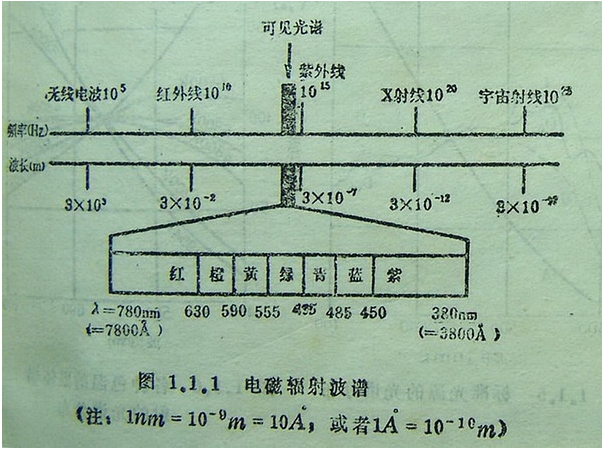

这里光源指的是我们常见的全色光原,也叫白光光源。白光光源包含了人眼感知的全部各色光,在光学中大家熟习的三菱镜的分光实验中,光源通过三麦镜后被分解出红,橙,黄,绿,青,蓝,紫等多种彩色光,这就是叫全色光的原因。可见光是电磁波的一部分,分布在波长780nm到380nm之间的范围内,见下图

在这个图中,我们要记住的是红,绿,蓝,三色和他们的波长的相对关系,红色波长较长,蓝色波长较短,而绿色波长在红蓝两色之间。因为电磁辐射的速度是一样的,波长较长的频率就低,波长较短的频率就高。

二,黑体

聊色温都会提到“黑体”,我们无法去考证黑体具体是什么东西,但教材中对它的理物特性的描述确是很到位的。我的理解是;

“黑体”就是一个色温可变的可见光谱标准电磁辐射源,也就是色温可变的标准全色光源,作为实际光源的标准。

在不同的色温下,黑体光源包含的色彩成份保持不变,但光源中的各色光的辐射功率,都会发生相应的变化。

三,黑体色温与辐射功率的关系

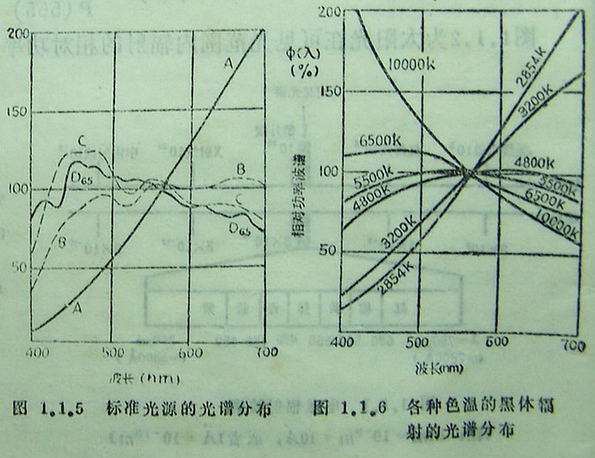

见下右图

现在来认识一下这个图,这实际也是一个统计图,其横坐标排列的是可见光谱,按照波长递增,从左到右依次排列,右端是红色左端是紫色蓝色,各色温曲线的交点550纳米是绿色。纵坐标反映的是,在同一色温下,将绿色辐射功率设为一百时,不同波长的辐射功率相对绿色的辐射功率的比例关系,所以纵坐标叫相对功率波谱,同一条曲线反映的是同一色温下,各波长的相对辐射功率的强弱的连线。

黑体色温高的时候总辐射功率就大,色温低时总的辐射功率就小,这一点与我们常见的黑色金属在加温的过程中,随着温度的不断升高,金属会由暗红到发出刺眼的白光现象,极为相似,所以有些相关资料,常用黑色金属来类比黑体。因为黑体在不同的色温下,同一波长的辐射源辐射功率相差会很远,无法在同一坐标中反映出来,用相对功率波谱就很好地解决了这个问题,也便于更直观的动态地反映黑体色温变化与辐射功率变化的关系。

这张图,清楚地告诉我们,黑体在同一色温下,各波长的辐射功率有联动效应,其相邻波长的辐射功率基本相近,当色温发生变化时辐射功率也跟着变动,而且互相牵联,有规律的变动。

三,色温变动的跷跷板效应

聊色温的变化与辐射功率的变化规律。还是以5500k为参考点,当色温从5500k降低时,大于550nm波长的辐射源相对辐射功率都增加,波长越长,增加的幅度越大。小于550nm的辐射源,其相对辐射功率都减小,波长越短,减少的幅度越大。色温降得越多,上述变化越强烈

以5500k为参考点,当色温从5500k升高时,大于550nm的辐射源相对辐射功率都减少,波长越长,减少的幅度越大。小于550nm的辐射源,其相对辐射功率都增加,波长越短,增加的幅度越大。色温升得越多,上述变化越强烈。

从形象上便于记忆,可归纳为,随色温的变化,色温凡大于5500k的曲线右低,左高,色温小于5500k的曲线右高左低,高者辐射功率大,低者辐射功率小。辐射功率曲线围绕绿色交点作跷跷板式的变化,这一点是我们今后对照片调色的一个重要依据,这就是色温要告诉我们的核心内容。

四,常见光源色温的定义

热力学怎样定义常见实际光源色温呢,就是看这个实际光源中各辐射源的辐射功率之间的相对关系,与黑体在某色温下,各辐射源的辐射功率相对关系相近,那么黑体的这个色温就是这个实际的光源的色温。

如在色温2854k(开尔文)时,波长600nm至700nm红色区间辐射源的辐射功率就大大超过了波长400nm至500nm蓝色区间的辐射源的辐射强度,其整个光源的能量大多集中在红区.左边标准光源的光谱图中的标准光源A的曲线与黑体辐射光谱2874K的功率分布其本一致,标准光A的色温就是2854k.而这个A光源就是我们常见的充气钨丝白炽灯。

标准光源B为中午直射的太阳光其色温为4874K。

标准光源C为阴天的阳光,色温为6774k

标准光源D65相当直射太阳与散射天空光的混合,其色温为6504K。

标准光源E,其色温为5500k,这是色度学中采用的一种假想的等能白光(E白),等能就是光源中各波长辐射功率相等,才谓之标准白光。

五,光源色温的分类

聊色温分类,光源都有了色温标签后,还可进一步分类,这要先从黑体色温为5500k说起。

这个5500k在黑体的色温中可谓分水岭,凡大于5500k的为一类。凡小于5500k的为一类。凡大于5500k的色温的其总辐射功率多集中在蓝色范围,所以这时黑体的辐射光多偏蓝色,色温越大蓝色辐射能量越大。凡小于5500k的色温其总辐射功率多集中在红色范围,色温越小红色辐射能量越大。

唯独色温5500k的光源自成一类,而且是很重要的一类,说到这里,大家也都心中有数了,他就是白平衡的理论依据

六,实际光源的色温

现在我们能知道的实际光源都已标上了色温的标签。见下表

自然光光色温变化参数表

自然光源 色温(开尔文/K)

日出时的阳光 1850-2000

日出半小时后的阳光 2380-3000

日出1小时后的阳光 3500

日出1个半小时的阳光 4000

日出2小时后的阳光 4400

下午4时半的阳光 4750

下午3时半的阳光 5000

正午直射阳光 5300-5500

均匀云遮日 6400-6900

云雾弥漫的天空 7500-8400

带有薄云的蓝天 13000

阴影下 8000

阴天天空的散射光 7700

北方的蓝天 19000-25000

夏季的直射太阳光 5800

早上10点到下午3点的直射太阳光 6000

正午的日光 5400

正午晴空的太阳光 6500

阴天的光线 6800-7000

来自灰蒙天空的光线 7500-8400

来自晴空蓝天的光线 10000-20000

在水域上空的晴朗蓝天 20000-27000

人造光源色温参数表

光源 色温(开尔文/K)

200-500瓦奶白灯泡 2800

200-1000瓦磨砂灯泡 3000

摄影用球面反光灯泡 3100

碘钨灯(摄影用DS系列) 3200

反光式摄影强光灯 3400

溴钨灯 3400

500瓦蓝色摄影灯 5000

高压氙灯 5000-6000

电子闪光灯 5300-6000

蓝色闪光泡 5000-6000

1000瓦-5000瓦金属卤素灯 5000-6000

高强度碳弧灯 5500

白色碳弧灯 5000

透明充锆箔闪光灯 4200

透明充铝箔闪光灯 3800

500瓦摄影泛光灯(30流明/瓦) 3400

500瓦标准色温摄影灯 3200

蜡烛光、煤油灯光 1600-1850

烛焰 1500

家用白炽灯 2500-3000

60瓦的充气钨丝灯 2800

500瓦的投影灯 2865

100瓦的钨丝灯 2950

1000瓦的钨丝灯 3000

500瓦钨丝灯 3175

琥珀闪光信号灯 3200

R32反射镜泛光灯 3200

锆制的浓弧光灯 3200

反射镜泛光灯 3400

暖色的白荧光灯 3500

清晰闪光灯信号 3800

冷色的白荧光灯 4500

白昼的泛光灯 4800

白焰碳弧灯 5000

M2B闪光信号灯 5100

高强度的太阳弧光灯 5550

蓝闪光信号灯 6000

白昼的荧光灯 6500

高速电子闪光管 7000

上面聊的是实际光源,它们也遵守黑体色温变化时辐射功率产生变化的规律,以5500k为分界线,凡高于5500k的光源偏蓝,凡低于5500k的光源偏红。在业内俗称冷光源及暖光源。

作为摄友,没有必要去记光源的色温,记住5500k这个色温就可以了,其它光源大致了解一下是属冷光源还是暖光,也就可以了。

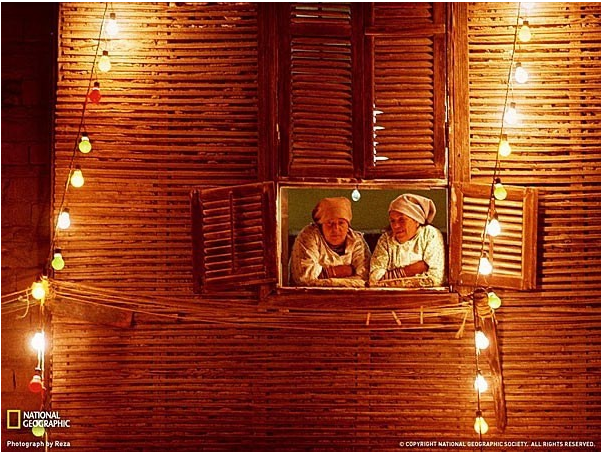

这张片子大家一看就知道属温调子,因为它是在白炽灯照射下的场景。

前面重点介绍了白炽灯的色温在2854k,在上表中为2500k-3000k,大大低于5500k属于暖光源。

这是我在泸沽湖上拍的,在自然光源列表中最后一条,在水域上空的晴朗蓝天色温为 20000k-27000k,大大高于5500k整个片子呈现蓝色。

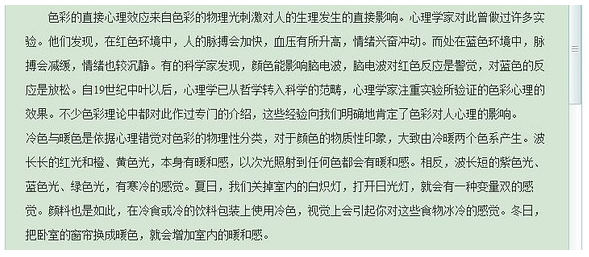

九,色调的心理效应

色调的冷暖是学者们从人类心理学角度对色彩下的定义,下面这段文字是从色彩心理学相关资料中摘录的

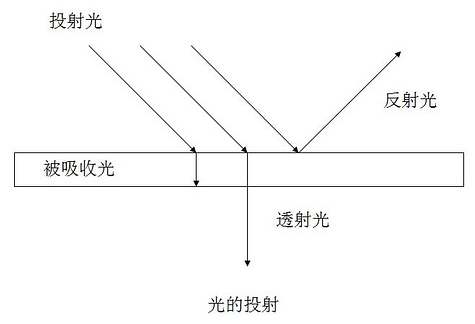

十,实物表面色彩的形成

在初识冷暖光源之后,再来了解一下物体表面色彩的形成。物体表面的色彩的形成要具备以下两个条件,一是要有全色光源,二是物体表面对光吸收反射的物理性能。

具体的讲,没有光你能看见物体表面的颜色吗?如果光源中缺一种颜色,即是知道物体就是这种颜色,你也看不到,这是对光源的要求。

另外物体表面呈现某种颜色,是因为该物体表面对各色光,有选择性地吸收反射的物理特性决定的,是该物体表面即便在全色光照射下,它将其它色吸收了,只反射出某种颜色的结果。见下图

黑色物体表面是将大多数光能都吸收了,只有极少数的光被反射,所收表面呈现黑色。

而白色物体表面对入射光的反射率最大只有40%左右,而且是,对光源中各波长的反射率都是40%,这一特点决定了白色在光学中的特殊地位,通过白色在不同色温的光源的照射下,呈现不同的色调,我们才有可能对光源作定性定量的分析。并依此采取相应的对策,“白平衡”就是很好的例子,这里要纠正一下,白平衡一说,给人带来的错觉。白平衡不是仅针对白色不纯而采取的纠偏措施,而是针对光源偏色釆取的措施。

十一,色彩的还原

前面大致聊了色温及色调的基本概念,下面再聊聊色彩,这要从色彩还原说起,现在的彩色视频及彩色照片,不论是模拟的还是数字的,都只用了三个原色,这就是大家熟习的三原色红,绿,蓝,来调配自然界的各种色彩,以其相关教材中的描述如下

三原色的光谱波长如下:

435.8Nm 波长约400~500 纳米的范围属蓝光范围;

546.1Nm 波长约500~600 纳米的范围属绿光范围;

700Nm 波长约600~700 纳米的范围属红光范围。

这三个原色的光波在可见光光谱中各占三分之一。三个原色中的一个与另外两个原色按一定比例相加,就能配出各种色彩。

十二,色彩还原中的加减法

在日常生活中的彩色视觉产品,一般分两大类,一类为发光型的如彩色电视,电影,电脑彩屏等,另一类如彩色照片,彩色印刷品,彩色绘画作品等。

第一类彩色视觉产品中,彩色还原用的三原色是大家熟习的,红R,绿G,蓝B,这类产品中的色彩还原用的是三原色按不同比例相加而获得,如,将极小三原色发光体,等能的放在一起即相加即成白色,如彩电,电脑的各种显示屏。而彩色电影及投影仪,是将三色等能光束同时投向白色的银幕,得到的也是白色,所以它们同属加法色彩配色法。

而第二类是用彩色矿物粉料加化学粘合剂做成的作色材料,也有三原色可调配出各种色彩,但这三原色为红,黄,蓝,当把它们放在一起时就是黑色,用这样的原料调色,叫减法色彩配色法,实际上在绘画中使用的彩色颜料极丰富,为什么还研究用少量的原色来调色呢?这是工业化生产的需要,如彩色喷墨打印机,一般就四个墨盒,黑,红,黄,蓝,这样使用成本低,听说也有八个的,越多还原色彩越好,但成本就大大的提高。在印刷行业一种颜色,要独立制版,单独印一次,多用一种色彩,成本大大提高效率也低。这不是我们讨论的内容。

在我们的数码彩色照片的原始文件中,彩色的记录是采用的是加法调色系统。而数码照片的冲洗系统中用的减法调色系统。这中间的转換过程由电脑完成,所以也不是我们关心的内容。

十三,数码照片像素的色彩代码

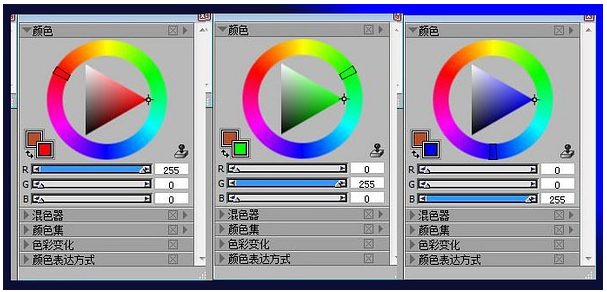

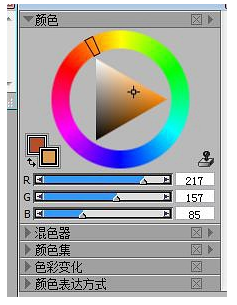

数码照片是由排列有序的像素组成,每个像素都带有一个地址码,决定该像素在照片中的位置,另外就是该像素的色彩代码,同一张照片的彩色代码得用同一个规格,这就位数,这就是指数码照片在存储介质中保存时,使用的二进制存储单元的最大位数,例如我们常用的JPG格式用的就是二进制八位数,他能记录的最大值为255。我们在照片编辑软件及绘画软件中读出的最大数为255,一个像素要有三个八位存储器,见下圖

这是绘画软件Corel Painter 11(以后简称CP11)中的调色工具,其中三色代码,是从数码照片采集的某像素的数据。我们来大致认识一下,这三色带码的含义,R,G,B,分别为红绿蓝三色代码。三色代码中最大的数值,决定了这个像素的基本色调,图中的三色代码的基本色调为红色。红色代码148这个数与存储器的最大数255的差,255-148=107叫黑色分量,148-62=86叫色彩空间,最小的代码62叫白色分量。某像素的黑色分量越大说明这个素较暗,白色分量越大说明这个像素越亮,除去白色分量及黑色分量,留下的就是色彩空间,色彩空间越大色彩越艳丽。三代码相等时就没有了色彩空间,当三代码都为零时,就是黑色。大干零小于255时就是灰色,它们都没有色彩,灰色也是白色掺了黑色,可理解为在阴影中的白色。

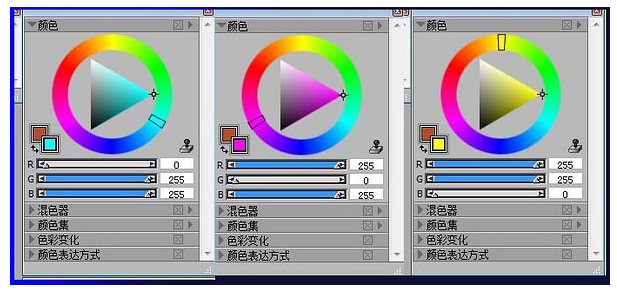

CP11调色工具上的园环,叫色调环,它被三原色分为三个区。见下图

这图中色调环中的黑色小框,显示的是三原色在色调环上所在的位置,及三原色的代码。两原色之间的区间是,混色区或叫复色区,三原色的对边就其补色(补色光 任何两种色光相加后如能产生白光,这两种色光就互称为补色光。红、绿、蓝三原色光的补色光分别为青、品、黄色光。红光与青光、绿光与品红光、蓝光与黄光互为...。)再看上图。

补色光 任何两种色光相加后如能产生白光,这两种色光就互称为补色光。红、绿、蓝三原色光的补色光分别为青、品、黄色光。红光与青光、绿光与品红光、蓝光与黄光互为...。)见下图。

上图为三原色的补色青,品,黄及它们的三色代码,通过对上面两图的比较,上面括号中关于补色的定义,便一目了然。因三原数的代码与补色的代码相加,合成的色彩新的三色代码,均为三个255即为白色。

圆环上的黑框为取色框。三角形为调色区。三角形的左边线我已介绍过,它是灰度标尺,上白下黑,中间区间是灰度級别,上浅下深,在这个边上所取的色彩的三色代码都相等,它们任两数的差为零,所以都无彩色空问。

三角形的右顶角,叫基本色调角,它显示的是色调环上黑框中的色调,把三角形中的小十字星,移到右顶角,这时三色滑块后的数字反映的就是基本色调的三色代码,同时也说明这个色调的三色配比。三角形的上斜边为加白线,当小十字星沿斜线,由下向上移动时,下面的三色代码就随之发生改变,它反映基本色调的掺白过程,当十字星移到上顶角,三色滑块显示的就是白色代码。三角形的下斜边为加黑边。

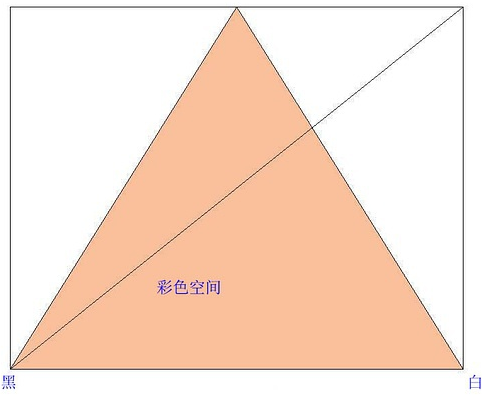

十四,色彩空间与灰度直方图的关系

我们有了彩色空间的概念后,再来看直方图。直方图的横坐标,是灰度坐标,左边是黑色,然后是逐步加白的各级灰度,最右边是白色,一般讲右端是白色,其三色代码均为最大值,所以没有彩色空间,向左移白色分量逐惭减少,给彩色留下的空间,逐步加大,直到横坐标中点,彩色空间最大。再继读向左,由于黑色分量逐渐增加,彩色空间又开始被黑色分量压缩,直到左端点完全变为黑色,见下图

在上面的直方图中,粉色区为彩色空间的示意图,如果你希望拍出色彩艳丽的照片来,最好让照片中的象素集中在直方图的中部,而要避免集中在两头。

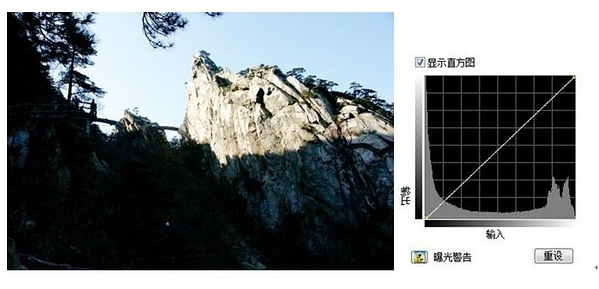

如下图

上面这张照片及它的直方图,从直方图中可清楚的看出,这张照片的大部分像素都集中在直方图横坐标的两头,所以这张照片色彩不艳丽。产生这种结果的原因是测光与用光的向题,不是本文讨论的内容。

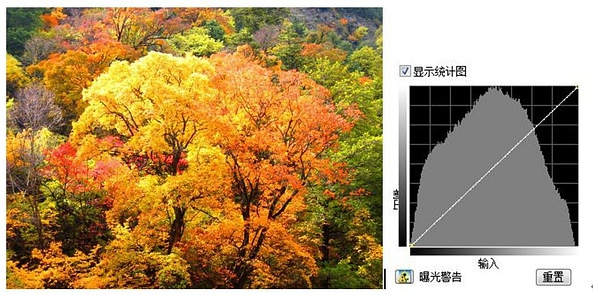

这张照片色彩极艳丽,从它的直方图中可看出,其大部分像素都集中在直方图的中部,彩色空间得到充分的利用。

十六,色温与彩色代码的关系

色温的变化带来光源内各辐射源的跷跷板效应,在数码照片中白色的三色代码中,有对应的变化关系。还是从色温5500k聊起,当光源为5500k时光源中各色光源的能量相等,这种光照在白色物体表面时,由于白色对光源中各色光的反射率的一致性,所以这时的三色带码也一定相等,这一特性就是我们日后判别白平衡校果的理论根据。

当色温高于5500k时光源中蓝色多于红色,当色温小于5500k时光源中的红色多于蓝色。在数码照片中白色的三色代码就有清晰的反应。见下图

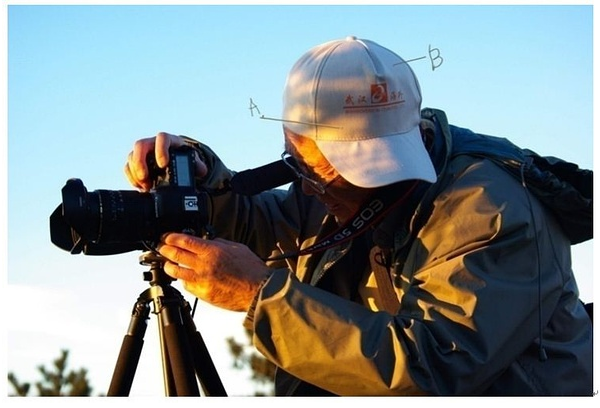

这是一位老专家在井冈山拍日出,他面对的是初升的太阳,背对的是清晨的蓝天。正好老爷子的帽子是白色,见图中A指示的地方受初升的日光直射,其三色代码见下图

帽子本为白色,但图中三色代码确不相等,这说明照在帽子A处的光源色温不是5500k而是低于5500k,三色代码中数值最大的为红色,即为暖色调。因为日出时的色温低,见下表,

摘录日出时的阳光的色温

日出时的阳光 1850-2000

日出半小时后的阳光 2380-3000

日出1小时后的阳光 3500

日出1个半小时的阳光 4000

日出2小时后的阳光 4400

前面讲了色温的跷跷效应,色温低于5500k时红色辐射功率强,蓝色辐射功率相对弱,对应于上图的三色代码红色数值大蓝色数值小,而且三点近乎一线

再看上片中B点的三色代码,见下图

B点也是在白色帽子上,同在日出的大环境,而三色代码中蓝色数值最大,色调环上显示的为蓝色区间,这说明照在B点的光源与A点的光源不是同一光源,而是一个高于5500k的冷光源,这就是我们往往忽略的光源“蓝天”。色温的跷跷板效应,在数码照片的像素三色代码中有了明确的对应关系。