最近研究ldap, 看到一个好的文章, 记录如下

LDAP介绍

还是先来百度百科介绍。

LDAP是轻量目录访问协议,英文全称是Lightweight Directory Access Protocol,一般都简称为LDAP。它是基于X.500标准的,但是简单多了并且可以根据需要定制。与X.500不同,LDAP支持TCP/IP,这对访问Internet是必须的。LDAP的核心规范在RFC中都有定义,所有与LDAP相关的RFC都可以在LDAPman RFC网页中找到。

以前我也就听了一下公司里主要是用来存放用户的信息,然后用来做统一认证的。ldap协议是一个标准解析,所以好多开源软件都支持ldap,gerrit,gitlab,redmine,jenkins等等等,好多好多。我这个专题主要是面向开源的系统,所以ldap是一个基础。

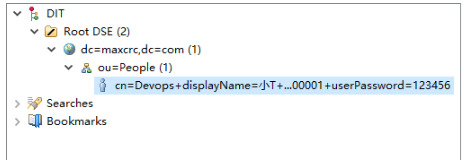

先来个图:

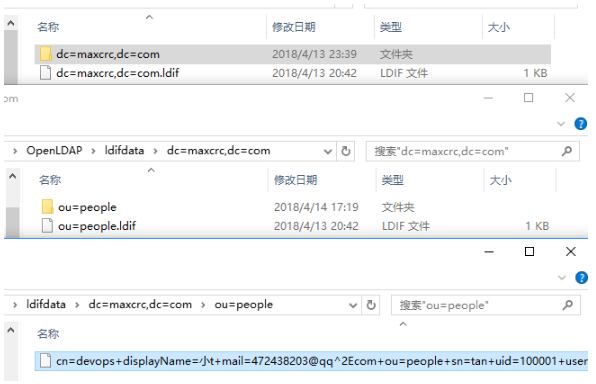

PS:安装的是否我选择的是LDIF存储格式。

大概就是这样,存储就像一棵树一样,一级一级的,最里面的那层存储的最详细的信息。例如:

dc=maxcrc,dc=com—— maxcrc公司

ou=people——people部门

cn=devops+displayName....uid=100001+user——这个是员工的具体信息

dc, ou,cn, uid都有明确的定义,而且是标准的。这个我们会在ldap schema文件里再说明一下。

网上关于ldap的文章也很多,ldap还有好多的高级用法,可以用来管理好多的数据,最基本的功能就是存储信息。

如果想要深入学习的,可以下载这本书下来看看 《Linux+UNIX+OpenLDAP实战指南》 密码:cdjj

感觉还可以。

优点:

1. 速度快,分布式。

2. 标准协议,可以适用在很多场景,而且集成成本低。

3. 是一个非常成熟的产品,网上的资料,用法都很多,学习成本低(不过开发的可能了解的不多,偏运维应该是了解得透透的吧)

LDAP环境搭建

hub镜像地址: osixia/openldap

github地址:https://github.com/osixia/docker-openldap 这上面会对此docker镜像有明确的说明,包括如何运行。各种场景都有,请好好阅读。

下载docker镜像命令:docker pull osixia/openldap

运行命令:docker run --name ldap --env LDAP_ORGANISATION="shanktech" --env LDAP_DOMAIN="shanktech.com" --env LDAP_ADMIN_PASSWORD="123456" -p 389:389 -p 636:639 --detach osixia/openldap:1.2.0

此命令我们没有对目录进行映射,所以当docker运行结束后,产生的所有数据会丢失。

如果不想用docker运行,也可以再官网上下载安装包进行安装。在windows上也是可以进行安装。

openldap for windows 下载地址 这个安装就很简单了,下一步下一步即可.

在osixia/openldap docker容器里使用的是MDB格式。

运行docker run命令后ldap服务就起来了。

这边推荐一个客户端 ApacheDirectoryStudio 可以直接点击下载,基于java eclipse写的,运行起来和eclipse差不多。

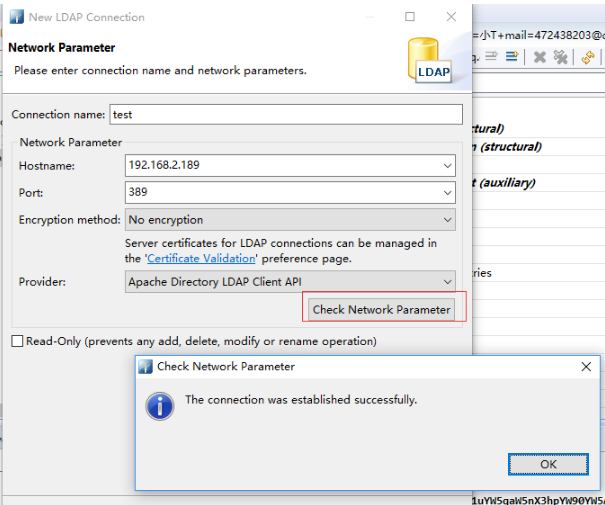

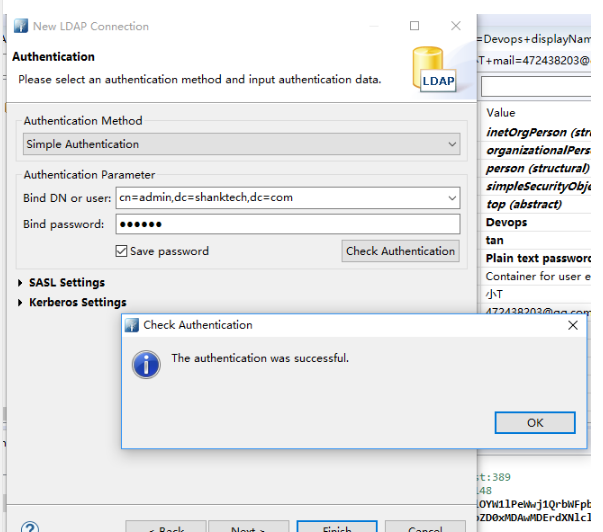

创建LDAP连接

上图

1. 输入ip 因为没有改端口所以使用的是默认端口。

2. 输入用户名和密码登录

我们在运行docker run命令的时候设置了环境变量。

-env LDAP_ORGANISATION="shanktech"

--env LDAP_DOMAIN="shanktech.com"

--env LDAP_ADMIN_PASSWORD="123456"

所以登录LDAP的用户名和密码为 用户名:cn=admin,dc=shanktech,dc=com 密码为123456

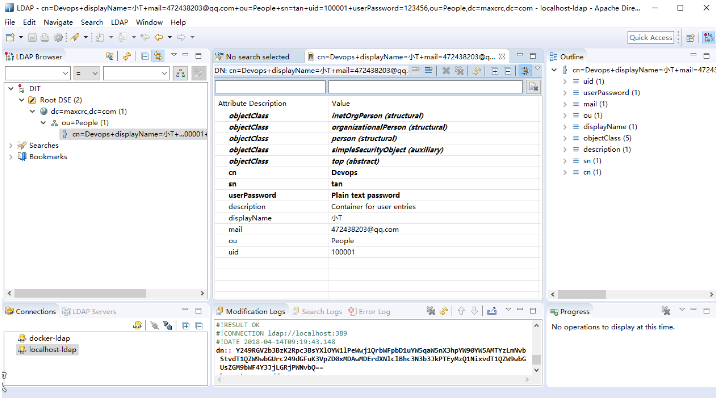

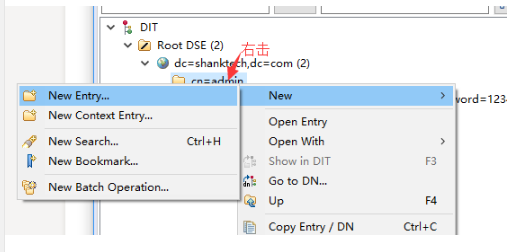

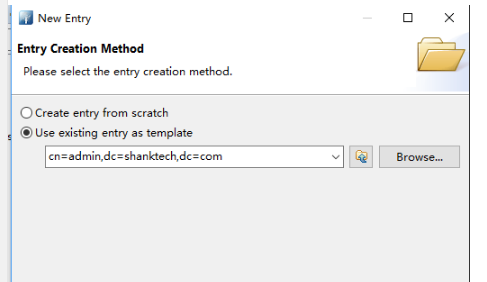

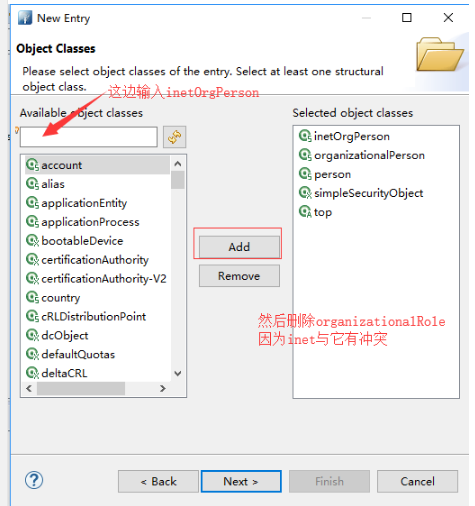

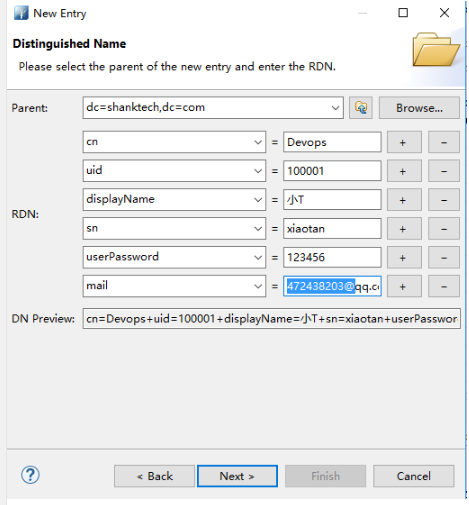

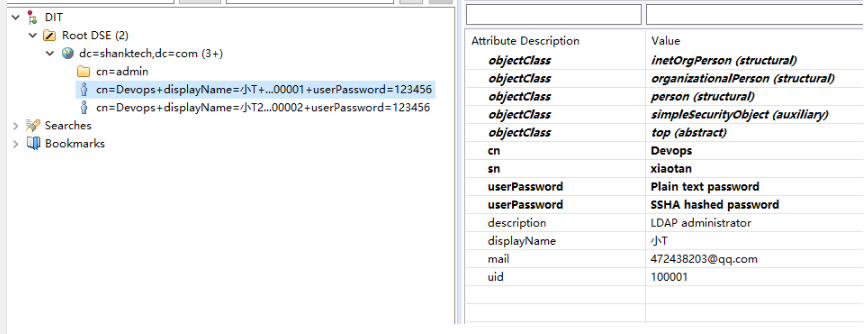

3.插入新数据

上一波图,不过相信,不用看图大家也可以做出来。第一次接触ldap, 昨天自己摸索了好久,不过经过学习发现了自己迷茫的圆心,主要在schema, objectcalss, atrr不是很理解导致的。下面我会对进行详细的解释,因为这个在网上没有,至少我没有搜索到。

这样就插入了一条数据。

LDAP说明重点知识介绍

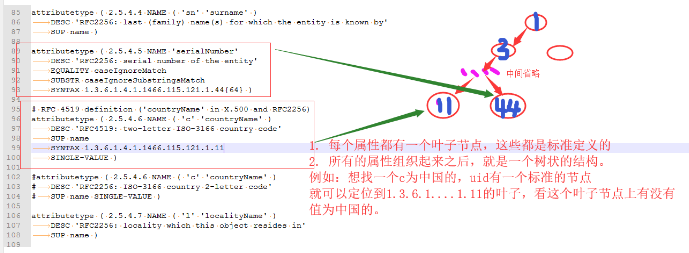

在回顾一下LDAP存储格式,是以一种树状的格式存储的。在我的理解,ldap是先定义了一个树状数据结构,在叶子节点上定义了专属的属性。这些定义是通过schema文件来体现的,我们来举一个例子如下图:

schema文件就是放了这些定义的信息的。(ldap有高级的玩法,就是自己自定义schema文件,自己定义节点。当然这不能乱定义的,要在扩展节点上定义自己的叶子节点属性,看到这些让我想起了简单网络管理协议SNMP)

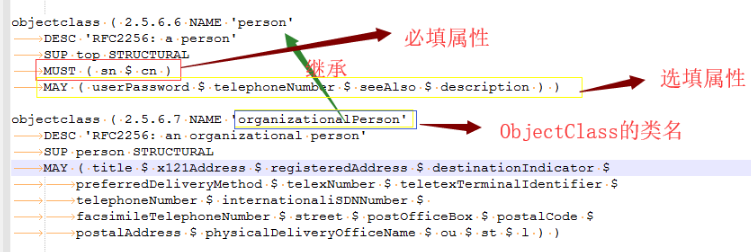

接下来我们再谈一下ObjectClass和attr的关系。

其实看这个ldap这个树状结构,属性与属性之间个独立,分散,像是一个个特征一样。Objectclass是将这些有关联关系的特征组织起来,定义成一个模板。让你去好组织数据。这个和我们常说面向的对象编程里的class, 属性一致。ldap这里的属性与class都是标准定义的而已。下图对Objectclass大概解释了一下。

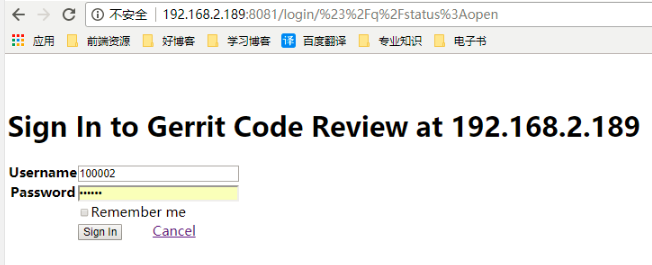

使用LDAP认证登录Gerrit系统

1. 首先将Gerrit认证换成LDAP

在gerrit.config中修改配置,然后重启。

[auth]

type = LDAP

[ldap]

server = ldap://192.168.2.189

accountBase = dc=shanktech,dc=com

accountPattern = (&(objectClass=person)(uid=${username}))

accountFullName = displayName

accountEmailAddress = mail

username = cn=admin,dc=shanktech,dc=com

password = 123456

如下图:

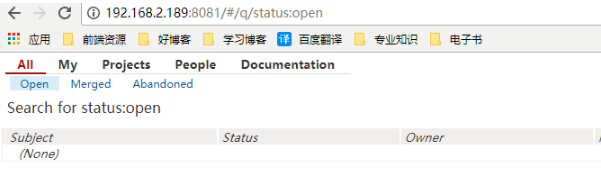

然后登录成功

写的这些都是很基本的功能,先不打算深入了,我是计划着先把所有的工具都跑一遍,然后再逐渐的深入。

本文来源:https://blog.csdn.net/tanshizhen119/article/details/79942315

另外, 文章, 对于理解 ldap很好的帮助, 参考如下:

-------------------

LDAP(轻量级目录访问协议,Lightweight Directory Access Protocol)是实现提供被称为目录服务的信息服务。目录服务是一种特殊的数据库系统,其专门针对读取,浏览和搜索操作进行了特定的优化。目录一般用来包含描述性的,基于属性的信息并支持精细复杂的过滤能力。目录一般不支持通用数据库针对大量更新操作操作需要的复杂的事务管理或回卷策略。而目录服务的更新则一般都非常简单。这种目录可以存储包括个人信息、web链接、jpeg图像等各种信息。为了访问存储在目录中的信息,就需要使用运行在TCP/IP 之上的访问协议—LDAP。

LDAP目录中的信息是是按照树型结构组织,具体信息存储在条目(entry)的数据结构中。条目相当于关系数据库中表的记录;条目是具有区别名DN (Distinguished Name)的属性(Attribute),DN是用来引用条目的,DN相当于关系数据库表中的关键字(Primary Key)。属性由类型(Type)和一个或多个值(Values)组成,相当于关系数据库中的字段(Field)由字段名和数据类型组成,只是为了方便检索的需要,LDAP中的Type可以有多个Value,而不是关系数据库中为降低数据的冗余性要求实现的各个域必须是不相关的。LDAP把数据存放在文件中,为提高效率可以使用基于索引的文件数据库,而不是关系数据库。类型的一个例子就是mail,其值将是一个电子邮件地址。

LDAP中条目的组织一般按照地理位置和组织关系进行组织,非常的直观。

LDAP的信息是以树型结构存储的,在树根一般定义国家(c=CN)或域名(dc=com),在其下则往往定义一个或多个组织 (organization)(o=Acme)或组织单元(organizational units) (ou=People)。一个组织单元可能包含诸如所有雇员、大楼内的所有打印机等信息。此外,LDAP支持对条目能够和必须支持哪些属性进行控制,这是有一个特殊的称为对象类别(objectClass)的属性来实现的。该属性的值决定了该条目必须遵循的一些规则,其规定了该条目能够及至少应该包含哪些属性。例如:inetorgPerson对象类需要支持sn(surname)和cn(common name)属性,但也可以包含可选的如邮件,电话号码等属性。

2. LDAP简称对应

- c - countryName(国家)

- dc - domainComponent(域名)

- o– organization(组织-公司)

- ou – organization unit(组织单元-部门)

- sn – suer name(真实名称)

- cn - common name(常用名称)

3. 目录设计

设计目录结构是LDAP最重要的方面之一。下面我们将通过一个简单的例子来说明如何设计合理的目录结构。该例子将通过Netscape地址薄来访问。假设有一个位于美国US(c=US)而且跨越多个州的名为Acme(o=Acme)的公司。Acme希望为所有的雇员实现一个小型的地址薄服务器。

1、我们从一个简单的组织DN开始:

dn: o=Acme, c=US

Acme所有的组织分类和属性将存储在该DN之下,这个DN在该存储在该服务器的目录是唯一的。Acme希望将其雇员的信息分为两类:管理者(ou= Managers)和普通雇员(ou=Employees),这种分类产生的相对区别名(RDN,relative distinguished names。表示相对于顶点DN)就shi :

dn: ou=Managers, o=Acme, c=US

dn: ou=Employees, o=Acme, c=US

在下面我们将会看到分层结构的组成:顶点是US的Acme,下面是管理者组织单元和雇员组织单元。因此包括Managers和Employees的DN组成为:

dn: cn=Jason H. Smith, ou=Managers, o=Acme, c=US

dn: cn=Ray D. Jones, ou=Employees, o=Acme, c=US

dn: cn=Eric S. Woods, ou=Employees, o=Acme, c=US

为了引用Jason H. Smith的通用名(common name )条目,LDAP将采用cn=Jason H. Smith的RDN。然后将前面的父条目结合在一起就形成如下的树型结构:

cn=Jason H. Smith

+ ou=Managers

+ o=Acme

+ c=US

-> dn: cn=Jason H. Smith,ou=Managers,o=Acme,c=US

2、现在已经定义好了目录结构,下一步就需要导入目录信息数据。

目录信息数据将被存放在LDIF文件中,其是导入目录信息数据的默认存放文件。用户可以方便的编写Perl脚本来从例如/etc/passwd、NIS等系统文件中自动创建LDIF文件。

下面的实例保存目录信息数据为testdate.ldif文件,该文件的格式说明将可以在man ldif中得到。

在添加任何组织单元以前,必须首先定义Acme DN:

dn: o=Acme, c=US

objectClass: organization

这里o属性是必须的。o: Acme

下面是管理组单元的DN,在添加任何管理者信息以前,必须先定义该条目。

dn: ou=Managers, o=Acme, c=US

objectClass: organizationalUnit

这里ou属性是必须的。ou: Managers

第一个管理者DN:

dn: cn=Jason H. Smith, ou=Managers, o=Acme, c=US

objectClass: inetOrgPerson

cn和sn都是必须的属性:

cn: Jason H. Smith

sn: Smith

但是还可以定义一些可选的属性:

telephoneNumber: 111-222-9999

mail: headhauncho@acme.com

localityName: Houston

可以定义另外一个组织单元:

dn: ou=Employees, o=Acme, c=US

objectClass: organizationalUnit

ou: Employees

并添加雇员信息如下:

dn: cn=Ray D. Jones, ou=Employees, o=Acme, c=US

objectClass: inetOrgPerson

cn: Ray D. Jones

sn: Jones

telephoneNumber: 444-555-6767

mail: jonesrd@acme.com

localityName: Houston

dn: cn=Eric S. Woods, ou=Employees, o=Acme, c=US

objectClass: inetOrgPerson

cn: Eric S. Woods

sn: Woods

telephoneNumber: 444-555-6768

mail: woodses@acme.com

localityName: Houston